Časová zraniteľnosť vykresľuje veľa stránok Wordpress blokovaných spoločnosťou Google

Wordpress Zabezpečenia / / March 17, 2020

Upozornenia na škodlivý softvér Google začal objavovať po celom internete začiatkom tohto mesiaca a dokonca aj teraz sú webové stránky stále infikované autonómnymi internetovými skriptmi. Ak prevádzkujete web WordPress s vlastným prémiovým motívom, pri pokuse o návštevu svojho webu sa vám už môže zobraziť táto správa (dúfajme, že nie ...). Problém spočíva v zraniteľnosti, ktorá bola nedávno objavená v populárnom skripte na manipuláciu s obrázkami s názvom Timthumb. Skript je veľmi obľúbený medzi prémiovými programami WordPress Themes, vďaka ktorým je toto zneužívanie obzvlášť nebezpečné tým, že zneužívací kód je už niekoľko týždňov vo voľnej prírode. Dobrá správa je, že preskúmam nielen spôsob, ako zistiť, či ste už boli infikovaní, ale aj spôsob, ako opraviť váš blog, aby sa v prvom rade zabránilo infikovaniu.

Upozornenia na škodlivý softvér Google začal objavovať po celom internete začiatkom tohto mesiaca a dokonca aj teraz sú webové stránky stále infikované autonómnymi internetovými skriptmi. Ak prevádzkujete web WordPress s vlastným prémiovým motívom, pri pokuse o návštevu svojho webu sa vám už môže zobraziť táto správa (dúfajme, že nie ...). Problém spočíva v zraniteľnosti, ktorá bola nedávno objavená v populárnom skripte na manipuláciu s obrázkami s názvom Timthumb. Skript je veľmi obľúbený medzi prémiovými programami WordPress Themes, vďaka ktorým je toto zneužívanie obzvlášť nebezpečné tým, že zneužívací kód je už niekoľko týždňov vo voľnej prírode. Dobrá správa je, že preskúmam nielen spôsob, ako zistiť, či ste už boli infikovaní, ale aj spôsob, ako opraviť váš blog, aby sa v prvom rade zabránilo infikovaniu.

Ako skontrolovať, či máte problém

Okrem toho, že v prehliadači Chrome sa počas návštevy vašich webových stránok zobrazuje podobné upozornenie ako vyššie, existujú dva jednoduché spôsoby, ako zistiť, či bola vaša inštalácia WordPress infikovaná.

Prvým z nich je externý wordpress scanner navrhnutý spoločnosťou Sucuri: http://sitecheck.sucuri.net/scanner/

Druhým je skript na strane servera, ktorý odovzdáte na svoj web a potom načíta z webového prehľadávača. Toto je k dispozícii na stránke http://sucuri.net/tools/sucuri_wp_check.txt a po stiahnutí bude musieť byť premenovaný podľa pokynov Sucuri uvedených nižšie:

- Uložte skript do miestneho počítača kliknutím pravým tlačidlom myši na odkaz vyššie a odkaz uložte ako

- Prihláste sa na svoje stránky pomocou sFTP alebo FTP (odporúčame sFTP / SSH)

- Nahrajte skript do svojho koreňového adresára WordPress

- Premenujte sucuri_wp_check.txt na sucuri_wp_check.php

- Spustite skript pomocou zvoleného prehliadača - yourdomain.com/sucuri_wp_check.php - Uistite sa, že ste zmenili cestu URL do svojej domény a kamkoľvek ste súbor odovzdali.

- Skontrolujte výsledky

Ak skenery vytiahnu čokoľvek infikované, budete chcieť infikované súbory okamžite odstrániť. Ale aj keď skenery ukazujú „všetko jasné“, pravdepodobne máte stále problém so skutočnou inštaláciou časovej osi.

Ako to opravím?

Po prvé, ak ste tak ešte neurobili - zálohujte a stiahnite si kópiu adresára WordPress a databázy MySQL. Pokyny na zálohovanie databázy MySQL nájdete na stránke WordPress Codex. Vaša záloha môže obsahovať nevyžiadanú poštu, ale je to lepšie ako začať od nuly.

Ďalej chytiť najnovšiu verziu timthumb na http://timthumb.googlecode.com/svn/trunk/timthumb.php

Teraz musíme zabezpečiť nový timbthumb .php a urobiť ho tak, aby externé weby nemohli aktivovať spustené skripty. Postupujte takto:

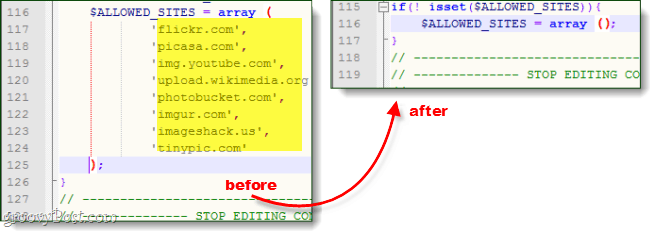

- Použite textový editor ako Notepad ++ a choďte na riadok 27 v timbthumb.php - Mali by ste si prečítať $ enabledSites = array (

- Odstráňte všetky uvedené webové stránky, napríklad „imgur.com“ a „tinypic.com“

- Po odstránení všetkého by mala byť zátvorka prázdna a uzavretá takto: $ enabledSites = array();

- Uložiť zmeny.

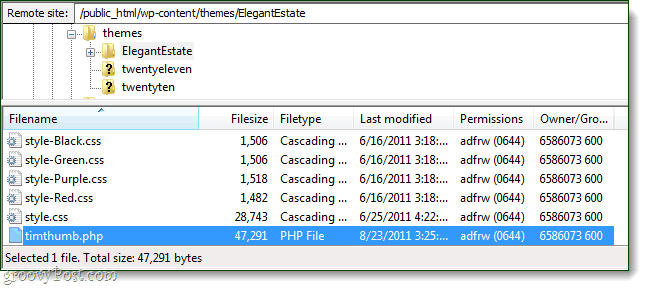

Dobre, teraz, keď je váš nový skript timbthumb zabezpečený, budete sa musieť pripojiť k serveru svojich webových stránok prostredníctvom FTP alebo SSH. Vo väčšine vlastných WordPress tém, ktoré používajú timbthumb, je umiestnená v wp-content \ Themes \ [themename] zložky. Odstráňte starý timbhumb.php a nahraďte ho novým. Ak máte na serveri viac ako jednu kópiu timbthumbu, musíte ich všetky nahradiť. Všimnite si, že niekedy budú iba volané thumb.php.

Po aktualizácii timbthumb na vašom webovom serveri a vymazaní všetkých súborov, ktoré boli detekované vyššie uvedenými skenermi, je viac alebo menej dobré ísť. Ak si myslíte, že by ste mohli upgradovať trochu neskoro a už by ste mohli byť infikovaní, mali by ste okamžite kontaktovať svojho hostiteľa a požiadať ho, aby vykonal úplné AV skenovanie vášho webového servera. Dúfajme, že to pomôže vyriešiť problém, inak by bolo potrebné vrátiť sa k zálohe.